A empresa israelense Cellebrite ganhou os holofotes há alguns anos quando colaborou com o FBI para invadir o iPhone 5c do terrorista que realizou o atentado de San Bernardino nos EUA. Ela voltou a chamar a atenção nesta semana: seu software foi utilizado pela Polícia Civil do Rio de Janeiro para obter mensagens apagadas de celulares, dentro da investigação sobre a morte do menino Henry Borel.

- Como é possível invadir um celular? [proteja-se]

- Como mSpy é usado para espionar celulares [livre-se dele]

Henry Borel, morto em março (Imagem: Reprodução)

Cellebrite ajudou no caso Henry Borel

A mãe do garoto, Monique Medeiros, e o padrasto, o vereador e médico Dr. Jairinho, foram presos nesta quinta-feira (8). Henry Borel tinha 4 anos quando morreu na madrugada de 8 de março, no quarto do apartamento onde morava com a família.

O laudo do IML (Instituto Médico Legal) mostra que o corpo tinha escoriações no nariz, hematomas no punho e abdômen, lesões hemorrágicas na cabeça e rompimento do fígado.

“Hoje temos todos os elementos probatórios e podemos sim afirmar que temos provas que essa criança foi assassinada e não foi vítima de um acidente doméstico”, disse o delegado Antenor Lopes, diretor do Departamento Geral de Polícia da Capital (DGPC), segundo o G1.

O delegado afirma que, nessa investigação, “o Cellebrite foi uma prova técnica essencial, muito forte”. O software permitiu recuperar prints de conversas via WhatsApp entre Monique e a babá; a mãe havia apagado as imagens do celular.

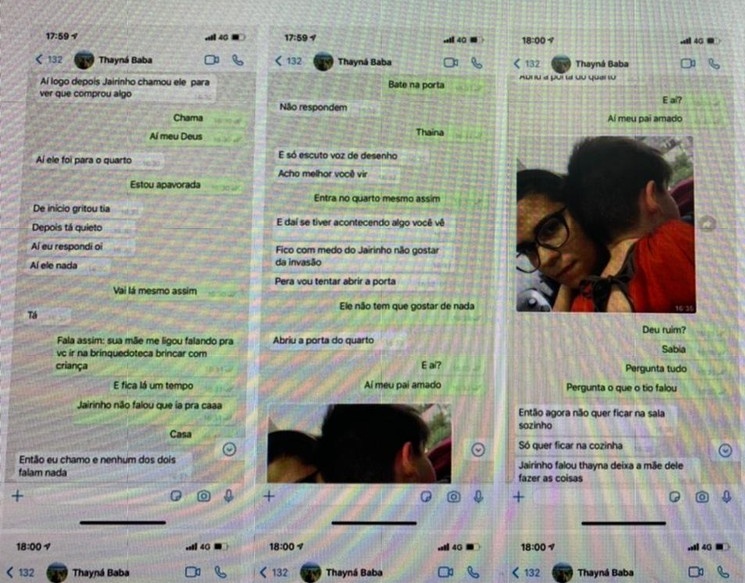

Prints de WhatsApp recuperados pela polícia haviam sido apagados (Imagem: Reprodução)

“Nós encontramos no celular da mãe prints de conversa que foram uma prova extremamente relevante”, explica Lopes. “Era uma conversa entre a mãe e a babá que revelava uma rotina de violência que o Henry sofria. A babá relata que Henry contou a ela que o padrasto o pegou pelo braço, deu uma rasteira e o chutou.”

Segundo a colunista Berenice Seara, do jornal Extra, a Secretaria da Polícia Civil adquiriu o Cellebrite em 31 de março, quando o governador Cláudio Castro liberou a verba para tanto. Os celulares de Monique e do Dr. Jairinho haviam sido apreendidos no dia 26.

Ela afirma que poucos departamentos de perícia criminal têm acesso a dispositivos da Cellebrite no Brasil; no RJ, só o Ministério Público tinha um. Essa tecnologia para invadir celulares foi utilizada durante a Operação Lava-Jato.

O que é Cellebrite Premium?

Em seu site oficial, disponível também em português, a Cellebrite vende um produto que garante “acesso premium a todos os dispositivos iOS e Android de última geração”, capaz de desbloquear celulares e extrair informações.

O Cellebrite Premium promete recuperar a senha de iPhones e iPads, fazer o desbloqueio e extrair todas as informações do sistema. O mesmo seria possível em dispositivos Android.

Cellebrite Premium (Imagem: Reprodução)

Em um documento (PDF) publicado em julho de 2020, a empresa diz que seus métodos são compatíveis com o iPhone 4S até o iPhone X, além de vários modelos do iPad, incluindo Mini, Air e Pro. A lista – que pode ser expandida com o tempo – inclui também o Samsung Galaxy S7 até o S10, e menciona outras marcas como Motorola, Xiaomi e Sony.

Entre os “benefícios” listados pela Cellebrite, temos:

- descobrir senhas de desbloqueio do celular, seja por força bruta ou por outros métodos;

- extrair dados de espaço “em branco” no armazenamento para recuperar arquivos apagados;

- driblar criptografia do backup do iTunes (no caso do iPhone e iPad);

- obter acesso a senhas salvas no iCloud Keychain do iOS e a arquivos na Secure Folder do Samsung Knox;

- acessar logs de sistema e de aplicativos;

- recuperar dados de apps de terceiros, como WhatsApp, Telegram, Facebook e vários outros.

A Cellebrite, é claro, não entra em detalhes sobre os métodos para contornar as proteções de segurança do iOS e Android. No entanto, sabe-se que ela aproveita falhas de segurança não-corrigidas a fim de realizar a invasão.

Há também o espelhamento de NAND: aqui, a memória flash do celular é copiada para outro dispositivo – tal como um backup – a fim de permitir ataques de força bruta. Basicamente, a Cellebrite faz diversas tentativas para adivinhar a senha do dispositivo; se houver algum bloqueio do sistema, a empresa reescreve a memória do celular com o backup e tenta de novo.

Em 2016, o FBI pressionou a Apple para criar um backdoor que permitisse desbloquear um iPhone 5c usado por Syed Farook, responsável pelo atentado de San Bernardino junto à esposa. A empresa se recusou porque isso “abriria um precedente perigoso”. Os agentes recorreram à Cellebrite e conseguiram extrair dados do aparelho.

Em 2020, o dispositivo GrayKey – da startup americana Grayshift – foi capaz de desbloquear um iPhone 11 Pro Max sem ajuda da Apple. Isso fez parte de uma investigação do FBI a Baris Ali Koch, acusado de tentar ajudar o irmão a fugir dos EUA.

Polícia usa Cellebrite para resgatar provas apagadas de celular no caso Henry Borel

0 Commentaires