Geralmente, ataques de ransomware são dirigidos a alvos selecionados e únicos. Mas, no último fim de semana, o grupo REvil (ou Sodinokibi) conseguiu fazer centenas de vítimas, talvez milhares, em várias partes do mundo. Para isso, os hackers exploraram uma vulnerabilidade em um sistema da Kaseya, empresa que presta serviços de TI para várias organizações.

- Falha grave no Windows é explorada devido a código liberado por engano

- Fraude em ligações e no uso de cartões são principais golpes na pandemia

Informações preliminares dão conta de que cerca de mil empresas foram afetadas pelo ransomware, mas esse número pode ser muito maior. Não por acaso, este é considerado um dos maiores ataques já realizados com esse tipo de malware — se não for o maior.

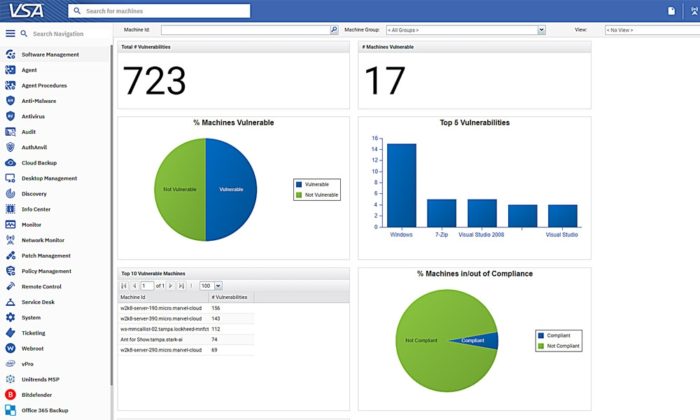

Se você trabalha com TI, provavelmente já ouviu falar da Kaseya. A empresa é especializada em sistemas para gerenciamento de redes ou de infraestrutura de tecnologia. Essas ferramentas são utilizadas principalmente por provedores de serviços gerenciados (MSP, na sigla em inglês), isto é, empresas que controlam recursos de TI para outras companhias.

Como o ataque foi conduzido

Se a Kaseya oferece sistemas para provedores que prestam serviços de TI para outras empresas, isso significa que, se uma de suas ferramentas tiver a segurança comprometida, todas as organizações que utilizam esse recurso provavelmente ficarão vulneráveis, certo? Certo. Foi assim que o REvil conseguiu fazer tantas vítimas em tão pouco tempo.

O grupo explorou uma falha zero-day no Kaseya VSA, sistema para monitoramento ou gerenciamento remoto. Falha zero-day é aquela que é explorada antes que o desenvolvedor libere uma correção. A ironia dessa história é que a Kaseya já estava providenciando uma solução para o problema, mas o ataque foi efetuado antes de esse trabalho ser concluído.

Descoberta pelo pesquisador de segurança Wietse Boonstra, do Instituto Holandês para Divulgação de Vulnerabilidades (DIVD na sigla em inglês), e identificada como CVE-2021-30116, a falha no Kaseya VSA foi explorada na última sexta-feira (2).

Como o problema envolve o mecanismo de atualização do sistema, os invasores conseguiram espalhar o ransomware rapidamente para os clientes do Kaseya VSA. Para isso, o grupo usou a estratégia de inserir código malicioso em um software legítimo que, por sua vez, foi distribuído pelo mecanismo de atualização.

Trata-se de um ataque de cadeia de fornecedores. Nessa modalidade, a ameaça contamina softwares legítimos que são, posteriormente, distribuídos pelos canais oficiais do desenvolvedor ou fornecedor.

No ataque à Kaseya, houve um agravante: as pastas do VSA no Windows são configuradas de forma a fazer ferramentas de segurança ignorarem o seu conteúdo. Isso permitiu ao malware ser executado localmente e, na sequência, ativar uma versão desatualizada do serviço antimalware do Windows Defender para passar ileso por esta ferramenta.

A partir daí, o ransomware encontrou o caminho livre para criptografar arquivos nos computadores contaminados e, assim, completar o ataque.

Resgate de US$ 70 milhões

Quando o REvil ou qualquer outro grupo de ransomware faz uma vítima, normalmente o resgate solicitado tem seu valor baseado na avaliação da capacidade de pagamento da empresa. Mas o ataque recente fugiu do padrão. O número de vítimas é tão grande que o REvil criou uma política de preços, por assim dizer.

As investigações apontam que, inicialmente, o grupo pediu resgastes no valor de US$ 5 milhões para empresas que atuam como MSP e de US$ 40 mil a US$ 50 mil para clientes destas.

Porém, registros de algumas negociações mostram que, na verdade, cada pedido de resgate entre US$ 40 mil e US$ 50 mil diz respeito a uma única extensão de criptografia.

O problema é que, ao criptografar arquivos, os invasores podem utilizar várias extensões no mesmo ataque. O BleepingComputer aponta que uma das vítimas encontrou mais de dez extensões em seus sistemas, o que levou os atacantes a cobrar US$ 500 mil de resgate.

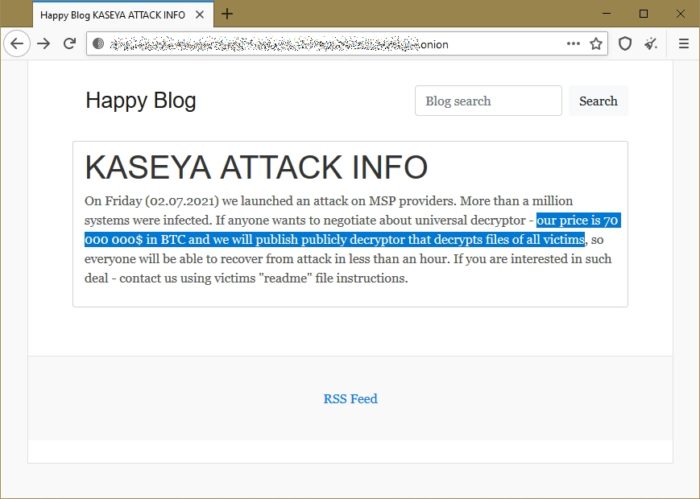

Mais tarde, uma postagem publicada pelo REvil em um blog na dark web mostra que o grupo está disposto a liberar uma ferramenta universal capaz de recuperar os dados de todas as vítimas mediante uma pagamento de US$ 70 milhões em bitcoins.

Trata-se do maior valor de resgate já pedido pelo REvil até o momento.

Presidente dos EUA promete investigar

Com tantas vítimas, os estragos causados por esse ataque são enormes. Só para dar um exemplo, o jornal The New York Times relata que cerca de 800 lojas da rede de supermercados Coop tiveram que ser fechadas na Suécia por causa do ransomware.

Em seu blog, o REvil afirma que mais de um milhão de sistemas foram infectados, embora esse número não tenha sido comprovado.

O assunto é tão grave que Joe Biden, presidente dos Estados Unidos, ordenou que as agências de inteligência do país investiguem o ataque para identificar os culpados.

Não vai ser tarefa fácil. O REvil atua com o modelo de ransomware as a service. Isso significa que o grupo recruta “afiliados” para efetuar ataques com o seu ransomware e, em caso de sucesso, fica com uma porcentagem dos resgates obtidos por eles.

Essa abordagem não só dificulta a identificação dos responsáveis pelos ataques como aumenta o poder de alcance do malware.

Entre as vítimas mais recentes do REvil está a brasileira JBS, que pagou o equivalente a US$ 11 milhões em criptomoeda como resgate para não ter dados internos vazados pelos invasores.

Tudo indica que o Grupo Fleury também foi vítima do REvil, embora a empresa não tenha reconhecido o ataque.

Com informações: Wired, The Verge, BleepingComputer, Reuters, The Washington Post, The New York Times.

Como ransomware REvil fez milhares de vítimas de uma só vez em novo ataque

0 Commentaires